Zadbaj z nami o bezpieczeństwo danych cyfrowych..

"Abyss Locker: Nowe

zagrożenie ransomware dla serwerów VMware ESXi i znaczenie offline'owych kopii zapasowych"

Abyss Locker to stosunkowo nowa operacja ransomware, która rozpoczęła swoją działalność w marcu 2023 roku, koncentrując się na atakowaniu firm. Podobnie jak inne operacje ransomware, grupa stojąca za Abyss Locker narusza sieci korporacyjne, kradnie dane w celu podwójnej extorcji i szyfruje urządzenia w sieci. Wykorzystując Linuxa, stworzyli szyfrujące oprogramowanie skierowane na platformę maszyn wirtualnych VMware ESXi, która jest jedną z najpopularniejszych platform tego typu.

Zaszyfrowane dane są następnie wykorzystywane jako dźwignia, z groźbą ujawnienia plików, jeśli nie zostanie zapłacone okupu. W tym celu, twórcy Abyss Locker stworzyli stronę do wycieku danych o nazwie 'Abyss-data', która obecnie wykazuje czternaście ofiar. Twórcy ransomware twierdzą, że ukradli od 35 GB danych od jednej firmy do nawet 700 GB od innej.

W tym tygodniu, badacz bezpieczeństwa o pseudonimie MalwareHunterTeam odkrył szyfrujące oprogramowanie dla operacji Abyss Locker i podzielił się nim z BleepingComputer do analizy. Po przejrzeniu ciągów w pliku wykonywalnym, jest jasne, że szyfrujące oprogramowanie konkretnie celuje w serwery VMware ESXi.

Szyfrujące oprogramowanie wykorzystuje narzędzie do zarządzania VMware ESXi o nazwie 'esxcli', aby najpierw wylistować wszystkie dostępne maszyny wirtualne, a następnie je zakończyć. Po wyłączeniu maszyn wirtualnych, Abyss Locker używa polecenia 'vm process kill' i jednej z opcji: soft, hard lub forced.

Szyfrujące oprogramowanie pliki kończy działanie wszystkich maszyn wirtualnych, aby umożliwić poprawne zaszyfrowanie związanych z nimi dysków wirtualnych, migawek i metadanych poprzez szyfrowanie wszystkich plików z następującymi rozszerzeniami: .vmdk (dyski wirtualne), .vmsd (metadane) i .vmsn (migawki). Oprócz celowania w maszyny wirtualne, ransomware szyfruje również wszystkie inne pliki na urządzeniu i dodaje do ich nazw rozszerzenie .crypt.

Dla każdego pliku, szyfrujące oprogramowanie tworzy również plik z rozszerzeniem .README_TO_RESTORE, który działa jako notatka okupu. Ta notatka zawiera informacje o tym, co stało się z plikami i unikalny link do strony negocjacyjnej twórców na Torze. Ta strona jest bardzo prosta, ma tylko panel czatu, który może być używany do negocjacji z gangiem ransomware.

Ekspert od ransomware, Michael Gillespie, stwierdził, że szyfrujące oprogramowanie Linuxa Abyss Locker jest oparte na Hello Kitty, ale używa szyfrowania ChaCha. Nie wiadomo jednak, czy jest to rebranding operacji HelloKitty, czy inna operacja ransomware uzyskała dostęp do kodu źródłowego szyfrującego oprogramowania, jak to miało miejsce w przypadku Vice Society. Niestety, HelloKitty zawsze była bezpiecznym ransomware, uniemożliwiającym darmowe odzyskiwanie plików.

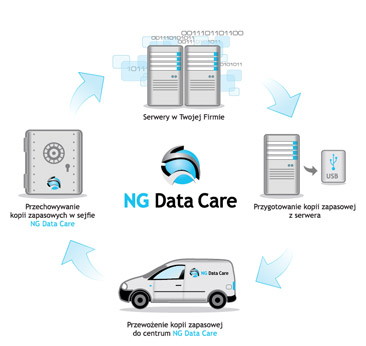

W tym kontekście, warto podkreślić jak ważne jest regularne tworzenie kopii zapasowych danych. Niezależnie od tego, jak zaawansowane są nasze systemy bezpieczeństwa, zawsze istnieje ryzyko, że zostaną one naruszone. Dlatego też, aby zabezpieczyć swoje dane, warto skorzystać z usług firmy datacare.com.pl, która oferuje przechowywanie kopii zapasowych offline. Przechowywanie danych w chmurze nie jest dobrym pomysłem. Dzięki temu, nawet w przypadku ataku ransomware, będziemy mogli szybko przywrócić nasze dane bez konieczności płacenia okupu. Pamiętaj, że bezpieczeństwo Twoich danych to Twoja odpowiedzialność. Regularne tworzenie kopii zapasowych to nie tylko dobra praktyka, ale także konieczność w dzisiejszych czasach.

Masz pytania ?

W razie jakichkolwiek pytań czy niejasności pozostajemy do Państwa dyspozycji...

Nasi konsultanci wyjaśnia wszystkie szczegóły ...