Zadbaj z nami o bezpieczeństwo danych cyfrowych..

Podatność w usłudze historii plików na Windows

Właśnie wykryto nową lukę (CVE-2023-35359) w usłudze historii plików systemu Windows. Ta podatność umożliwia lokalnym użytkownikom uzyskanie podwyższonych uprawnień w systemie operacyjnym (LPE). Osoba atakująca, która wykorzysta opisaną lukę, może uzyskać uprawnienia SYSTEMOWE. Aby atak mógł zostać przeprowadzony z sukcesem, atakujący musi uzyskać lokalny dostęp do docelowej maszyny i mieć możliwość tworzenia na niej folderów oraz śledzenia wydajności na komputerze z ograniczonymi uprawnieniami, które mają domyślnie zwykli użytkownicy. Podatne są zarówno wersje systemów serwerowych, jak i desktopowych Windows.

Usługa historii plików dla systemu Windows to funkcja tworzenia kopii zapasowych i przywracania, która automatycznie tworzy kopie danych przechowywanych w bibliotece, na pulpicie, w folderze „Ulubione” itp. Może także tworzyć kopie zapasowe danych na źródle zewnętrznym, takim jak USB, dysk flash lub dysk twardy.

Geneza podatności CVE-2023-35359**: Badacze odkryli, że po uruchomieniu usługi historii plików ładowany do systemu jest plik fhsvc.dll, który jest główną przyczyną tej luki. Ponieważ usługa historii plików może zostać uruchomiona ręcznie przez zwykłego użytkownika, istnieje możliwość modyfikacji przez niego. Gdy zwykły użytkownik zmodyfikuje i doda dowiązanie symboliczne, program „csrss.exe” będzie szukać „c:” wskazując na plik manifestu.

Jak zabezpieczyć dane firmowe?

W kontekście tej podatności, kluczowym krokiem w zabezpieczaniu danych firmowych jest regularne aktualizowanie systemu Windows. Dobra wiadomość jest taka, że problem został zgłoszony do Microsoft i opublikowano niezbędne poprawki naprawiające podatność. Dlatego ważne jest, aby stale monitorować i instalować dostępne aktualizacje bezpieczeństwa.

Jak chronić się przed ransomware?

Choć artykuł nie omawia bezpośrednio ransomware, warto podkreślić, że podatności takie jak CVE-2023-35359 mogą być wykorzystywane przez atakujących do instalowania ransomware na komputerach ofiar. Aby chronić się przed ransomware:

1. Regularnie aktualizuj wszystkie oprogramowania i systemy operacyjne.

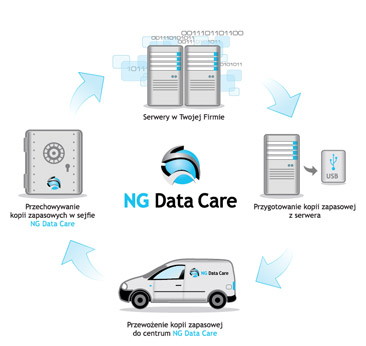

2. Twórz regularne kopie zapasowe ważnych danych i przechowuj je w bezpiecznym miejscu, oddzielnie od głównego systemu.

3. Używaj zaawansowanego oprogramowania antywirusowego i zapory sieciowej.

4. Bądź ostrożny podczas otwierania załączników e-mailowych lub klikania w linki od nieznanych nadawców.

5. Edukuj pracowników na temat zagrożeń związanych z ransomware i innych typów złośliwego oprogramowania.

Podsumowując, nowa podatność w usłudze historii plików na Windows stanowi poważne zagrożenie dla bezpieczeństwa danych. Aby zabezpieczyć dane firmowe i chronić się przed ransomware, kluczowe jest regularne aktualizowanie systemów, tworzenie kopii zapasowych oraz edukacja użytkowników na temat potencjalnych zagrożeń.

Podatności w systemach operacyjnych, takich jak Windows, są nieuniknione. W miarę jak technologia rozwija się, cyberprzestępcy stają się coraz bardziej wyrafinowani w swoich metodach ataku. CVE-2023-35359 to tylko jeden z wielu przykładów, które pokazują, jak ważne jest dla firm i indywidualnych użytkowników, aby być na bieżąco z aktualizacjami i praktykami bezpieczeństwa.

Znaczenie aktualizacji systemu

Aktualizacje systemu operacyjnego nie są po prostu "dodatkami". Są to kluczowe narzędzia w walce z cyberprzestępczością. Każda aktualizacja zawiera poprawki bezpieczeństwa, które naprawiają znane luki i podatności. Pomijanie tych aktualizacji to jak zostawienie drzwi do domu otwartych dla złodzieja.

Jak zabezpieczyć dane firmowe - dalsze kroki

4. Autoryzacja wielopoziomowa (MFA): Włącz MFA dla wszystkich kont i usług, które tego wymagają. To dodatkowa warstwa ochrony, która wymaga od użytkowników potwierdzenia tożsamości za pomocą co najmniej dwóch różnych metod.

5. Szkolenia dla pracowników: Regularne szkolenia z zakresu cyberbezpieczeństwa pomogą pracownikom rozpoznać próby phishingu, podejrzane załączniki i inne zagrożenia.

6. Zarządzanie dostępem: Upewnij się, że tylko odpowiednie osoby mają dostęp do ważnych informacji. Regularnie przeglądaj uprawnienia i dostępy, aby upewnić się, że są one nadal aktualne.

Jak chronić się przed ransomware - dalsze kroki

6. Ogranicz dostęp: Nie każdy pracownik potrzebuje dostępu do wszystkich informacji w firmie. Ogranicz dostęp do danych tylko do tych, którzy naprawdę go potrzebują.

7. Zabezpiecz punkty końcowe: Używaj narzędzi do zabezpieczania punktów końcowych, które monitorują i blokują podejrzane działania na urządzeniach końcowych.

8. Regularne audyty bezpieczeństwa: Przeprowadzaj regularne audyty bezpieczeństwa, aby zidentyfikować potencjalne luki w zabezpieczeniach i szybko je naprawić.

9. Plan reagowania na incydenty: Opracuj plan reagowania na incydenty, który określi, jak Twoja firma zareaguje na incydent związany z bezpieczeństwem. Wiedza o tym, co robić w przypadku naruszenia, może znacznie skrócić czas reakcji i minimalizować szkody.

Podsumowując, w dzisiejszym cyfrowym świecie nie można być zbyt ostrożnym. Podatności systemowe, takie jak CVE-2023-35359, podkreślają potrzebę bycia czujnym i proaktywnym w zakresie bezpieczeństwa. Dzięki odpowiedniej edukacji, aktualizacjom i narzędziom zabezpieczającym, firmy mogą skutecznie chronić się przed zagrożeniami i zapewnić bezpieczeństwo swoim danym.

TAGS: Podpis kwalifikowany Warszawa, Wirusy Ransomware, podpis elektroniczny Warszawa

Masz pytania ?

W razie jakichkolwiek pytań czy niejasności pozostajemy do Państwa dyspozycji...

Nasi konsultanci wyjaśnia wszystkie szczegóły ...